jeison paul medina miñan

jueves, 19 de julio de 2018

lunes, 4 de diciembre de 2017

ANÁLISIS DE LA SEGURIDAD EN SERVIDORES DE RED

ANÁLISIS DE LA SEGURIDAD EN SERVIDORES DE RED

ANTIVIRUS

Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e internet los antivirus han evolucionado hacia programas más avanzados que además de buscar detectar virus informáticos consiguen bloquearlos, desinfectar archivos y prevenir una infección de los mismos.

PRINCIPALES:

PRINCIPALES:

2 - Kaspersky Internet Security. ...

3 - AVG Internet Security. ...

3 - AVG Internet Security. ...

4 - PC Tool Internet Security. ...

5 - BitDefender Internet Security. ...

6 - Alwil Avast Internet Security. ...

7 - McAfee Internet Security. ...

8 - Panda Internet Security.

5 - BitDefender Internet Security. ...

6 - Alwil Avast Internet Security. ...

7 - McAfee Internet Security. ...

8 - Panda Internet Security.

FIREWALL

CORTAFUEGOS LÓGICO

Es el conjunto de medios usados para limitar el acceso a la información o recursos de manera lógica, como por ejemplo, una clave de acceso al programa de envío de correos electrónicos.

Un cortafuegos lógico, a diferencia de uno físico, es un equipo pc con un software y Sistema Operativo instalados para funcionar como cortafuegos. Dicho equipo será configurado para realizar el filtrado de paquetes ip en nuestra red.

CORTAFUEGO FISICO

el que se basa en proteger los componentes físicos de los sistemas, como bloquear con llave la puerta de acceso a un centro de cómputos o áreas con contenidos de importancia.

lunes, 27 de noviembre de 2017

WIRESHARK

WIRESHARK

HISTORIA:

es un analizador de protocolos open-source que actualmente está disponible para plataformas Windows y Unix. Su principal objetivo es el análisis de tráfico, pero además es una excelente aplicación didáctica para el estudio de las comunicaciones y para la resolución de problemas de red.

FUNCIONALIDAD:

una herramienta de análisis de redes antes conocido como Ethereal, captura los paquetes en tiempo real y los muestra en formato legible por humanos. Wireshark incluye filtros, código de colores y otras características que le permiten profundizar en el tráfico de red e inspeccionar los paquetes individuales.

Este tutorial te llevará al día con los conceptos básicos de la captura de paquetes, filtrado, y control de dichos aparatos. Puede utilizar Wireshark para inspeccionar el tráfico de red de un programa sospechoso, analizar el flujo de tráfico en la red, o solucionar problemas de red.

Caracteristicas:

- Mantenido bajo la licencia GPL.

- Muy robusto, tanto en modo promiscuo como en modo no promiscuo.

- Puede capturar datos de la red o leer datos almacenados en un archivo (de una captura previa).

- Basado en la librería pcap.

- Tiene una interfaz muy flexible.

- Gran capacidad de filtradoS

Modo de Uso:

antes conocido como Ethereal, es un analizador de protocolos utilizado para realizar análisis y solucionar problemas en redes de comunicaciones, para desarrollo de software y protocolos, y como una herramienta didáctica. ... Permite examinar datos de una red viva o de un archivo de captura salvado en disco.

lunes, 20 de noviembre de 2017

CUESTIONARIO

CUESTIONARIO

1.¿Cuáles son los principales problemas a los que un usuario particular o empresa se puede enfrentar en materia de seguridad en Internet?

Conoceremos cuáles son las principales amenazas en

materia de seguridad que la industria enfrente, y de que manera los distintos

actores que forman parte de ella están trabajando para solucionarlas.

- MALWARE

- PHISHING

-

VULNERABILIDADES EN LA RED SS7

- SOLUCIÓN

INTEGRAL

2.¿Que es el cibercrimen?

Un delito

informático o ciberdelito es toda aquella acción anti

jurídica y culpable, que se da por vías informáticas o que tiene como objetivo

destruir y dañar ordenadores, medios electrónicos y redes

de Internet. Debido a que la informática se

mueve más rápido que la legislación, existen conductas criminales por vías

informáticas que no pueden considerarse como delito, según la "Teoría

del delito", por lo cual

se definen como abusos informáticos (los tipos penales tradicionales resultan

en muchos países inadecuados para encuadrar las nuevas formas delictivas), y

parte de la criminalidad informática. La criminalidad informática consiste en

la realización de un tipo de actividades que, reuniendo los requisitos que

delimitan el concepto de delito, sean llevados a cabo utilizando un elemento

informático.

3. ¿Qué medidas de seguridad se pueden llevar a cabo desde las empresas?

Con motivo del Día

Mundial de la Seguridad y la Salud en el Trabajo, en ‘Seguridad

Vial en la Empresa’ queremos hacer hincapié en todo aquello que pueden

hacer las compañías, tanto grandes como pequeñas, por la seguridad vial

laboral, así como aquello que pueden llevar a cabo los trabajadores para

reducir el número de accidentes de trabajo que se producen en las carreteras. Y

es que es necesario el compromiso de todos para llevar al ‘objetivo cero

accidentes.

Estudiar la

seguridad vial laboral de la compañía y tenerlo muy en cuenta en su Plan

de Prevención de Riesgos Laborales. En Fundación MAPFRE te

ayudamos a elaborar tu propio Plan a través de esta sencilla

herramienta.

4.¿Qué aspectos legales debe tener en cuenta un empresario para proteger

su información?

El riesgo de hacer

actividades comerciales a título personal es que se pone en juego el patrimonio

propio. Para esto existen las sociedades, que permiten acotar el riesgo

comercial a los activos y aportes destinados a la empresa exclusivamente.

También es importante usar tipos societarios modernos y flexibles, tales como

la SAS.

5.¿Cómo se evitan fugas de información desde una empresa?

La fuga de información es el

principal temor de las empresas latinoamericanas en materia de seguridad

informática, según revelan los datos recopilados por el Eset Security Report

2012.

Con el fin de acompañar a las compañías de la

región en el desarrollo de acciones de difusión y capacitación que permitan

prevenir este tipo de incidentes, especialistas de Eset Latinoamérica

desarrollaron la ‘Guía del Empleado Seguro’, documento que busca ayudar a los

empleados de las organizaciones a implementar buenas prácticas de

administración de los datos a partir de una comprensión de la problemática y

una descripción de las principales amenazas informáticas.

6.¿Cuáles

son los objetivos de la seguridad en redes?Los objetivos de

seguridad entran dentro de una o más de estas categorías:

.Protección de recursos.

.Autenticación.

.Autorización.

.Integridad.

.No repudio.

.Confidencialidad.

.Actividades de seguridad de auditoría

.Protección de recursos.

.Autenticación.

.Autorización.

.Integridad.

.No repudio.

.Confidencialidad.

.Actividades de seguridad de auditoría

7.¿Qué son las amenazas para una

red?

La protección de la

red no debe basarse en suposiciones, sino en información relevante sobre las

amenazas actuales y cómo bloquearlas. Vea nuestra serie de vídeos de dos

minutos para comprender las amenazas actuales más comunes.

8.¿Qué significa la palabra seguridad?

La Seguridad cotidianamente se puede referir a la ausencia de riesgo o a la confianza en algo o en alguien. Sin embargo, el término puede tomar diversos sentidos según el área o campo a la que haga referencia en la seguridad. En términos generales, la seguridad se define como "el estado de bienestar que percibe y disfruta el ser humano".Una definición dentro de las ciencias de la seguridad es "Ciencia interdisciplinaria que está encargada de evaluar, estudiar y gestionar los riesgos que se encuentra sometido una persona, un bien o el ambiente". Se debe diferenciar la seguridad sobre las personas (seguridad física), la seguridad sobre el ambiente (seguridad ambiental), la seguridad en ambiente laboral (seguridad e higiene), etc.Las Ciencias de la Seguridad (como rama de las Ciencias Sociales) se estudia en distintas universidades.

9.¿Cuáles son las principales amenazas a la red?

El ramsomware Locky es uno de los más conocidos, hasta el punto de que la Oficina Federal de Seguridad en la Tecnología de la Información de Alemania publicó un documento específicamente dedicado a este virus en el que los expertos recomiendan denunciar los casos y no pagar el rescate exigido, porque los pagos motivan a los atacantes a seguir actuando. Y además no hay ninguna garantía de que pagando uno obtenga la clave para desencriptar los archivos bloqueados.

miércoles, 15 de noviembre de 2017

SERVIDOR WEB

SERVIDOR WEB

Un servidor web o servidor HTTP es un programa informático que procesa una aplicación del lado del servidor, realizando conexiones bidireccionales o unidimensionales y síncronas o asíncronas con el cliente y generando o cediendo una respuesta en cualquier lenguaje o Aplicación del lado del cliente. El código recibido por el cliente es renderizado por un navegador web. Para la transmisión de todos estos datos suele utilizarse algún protocolo. Generalmente se usa el protocolo HTTP para estas comunicaciones, perteneciente a la capa de aplicación del modelo OSI. El término también se emplea para referirse al ordenador.

FUNCIONAMIENTO:

El Servidor web se ejecuta en un ordenador manteniéndose a la espera de peticiones por parte de un cliente (un navegador web) y responde a estas peticiones adecuadamente, mediante una página web que se exhibirá en el navegador o mostrando el respectivo mensaje si se detectó algún error. A modo de ejemplo, al teclear www.wikipedia.org en nuestro navegador, éste realiza una petición HTTP al servidor de dicha dirección. El servidor responde al cliente enviando el código HTML de la página; el cliente, una vez recibido el código, lo interpreta y lo exhibe en pantalla. Como vemos con este ejemplo, el cliente es el encargado de interpretar el código HTML, es decir, de mostrar las fuentes, los colores y la disposición de los textos y objetos de la página; el servidor tan sólo se limita a transferir el código de la página sin llevar a cabo ninguna interpretación de la misma.

¿QUE ES IP?

es la sigla de Internet Protocol o, en nuestro idioma, Protocolo de

Internet. Se trata de un estándar que se emplea para el envío y

recepción de información mediante una red que reúne paquetes

conmutados.

¿QUE ES FTP?

Es un protocolo de red para la transferencia de archivos entre sistemas conectados a una

red TCP (Transmission Control Protocol), basado en la arquitectura cliente-servidor. Desde

un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para

enviarle archivos, independientemente del sistema operativo utilizado en cada equipo.

ALOJAMIENTO WEB

es el servicio que provee a los usuarios de Internet un sistema para poder almacenar información, imágenes, vídeo, o cualquier contenido accesible vía web. Es una analogía de "hospedaje o alojamiento en hoteles o habitaciones" donde uno ocupa un lugar específico, en este caso la analogía alojamiento web o alojamiento de páginas web, se refiere al lugar que ocupa una página web, sitio web, sistema, correo electrónico, archivos etc. en internet o más específicamente en un servidor que por lo general hospeda varias aplicaciones o páginas web.

Tipos de alojamiento web en Internet

Según las necesidades específicas de un usuario, existen diferentes tipos de alojamiento web1 entre los cuales el usuario ha de elegir la opción acorde a sus necesidades. Entre los principales tipos de alojamiento web se encuentran:

Alojamiento gratuito

Artículo principal: Alojamiento gratuito

El alojamiento gratuito es extremadamente limitado comparado con el alojamiento de pago. Estos servicios generalmente agregan publicidad en los sitios además de contar con recursos muy limitados (espacio en disco, tráfico de datos, uso de CPU, etc).

Alojamiento por donación

Este tipo de alojamiento por donación2 tiene unas características a nombrar importantes, ya que es un método nuevo de implementación puesto que es mejor que el alojamiento gratuito (free hosting), esto quiere decir que tiene las prestaciones de un alojamiento de pago pero creado para ser mantenido por los usuarios de la comunidad, los cuales utilizan el servicio, reciben soporte de manera adecuada y no tienen publicidad en sus sitios o proyectos de desarrollo.

Alojamiento compartido

Artículo principal: Alojamiento compartido

En este tipo de servicio se alojan clientes de varios sitios en un mismo servidor, gracias a la configuración del programa servidor web. Resulta una alternativa muy buena para pequeños y medianos clientes, es un servicio económico debido a la reducción de costos ya que al compartir un servidor con cientos miles o millones de personas o usuarios el costo se reduce drásticamente para cada uno, y tiene buen rendimie

lunes, 13 de noviembre de 2017

ARQUITECTURA TMN

ARQUITECTURA TMN

CONCEPTO

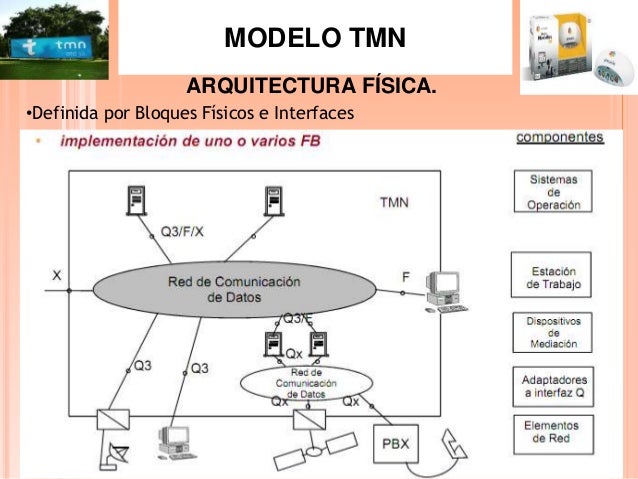

La arquitectura física TMN proporciona la manera de transportar la información de los procesos relacionados con la gestión de las redes de telecomunicación. Componentes de la arquitecturafísica: a) Sistemas de operación (OS). Realiza las funciones de un gestor de red.

Objetivos

‹ Análisis crítico de la evolución de las

arquitecturas de gestión de red.

‹ Conocer los diferentes organismos de

estandarización involucrados.

‹ Bibliografía fundamental de gestión de

redes.

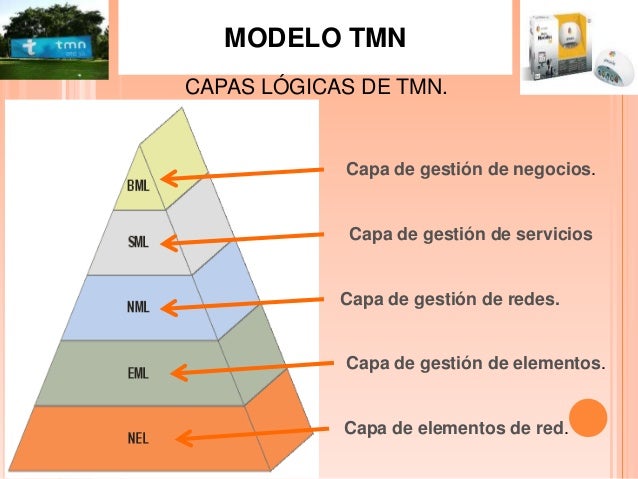

Capas Lógicas del TMN

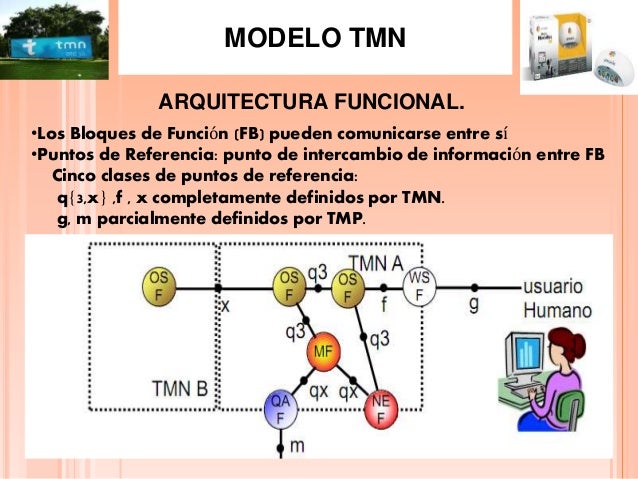

Arquitectura funcional

Arquitectura física

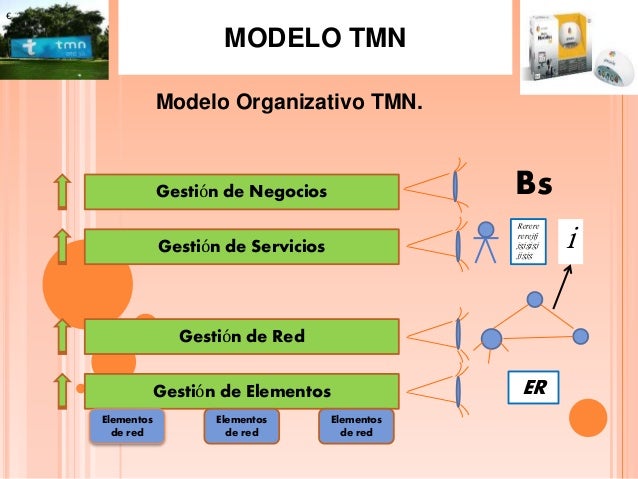

Modelo organizativo TMN

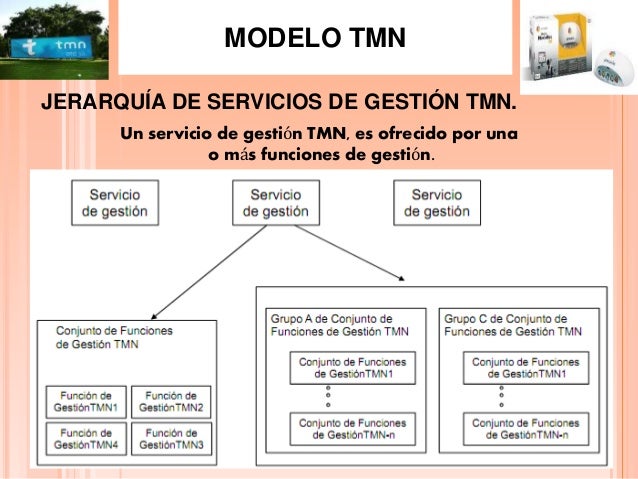

Jerarquía de Servicios de gestión TMN

Suscribirse a:

Entradas (Atom)